Create your Azure AD application via script - M365.TeamsBackup

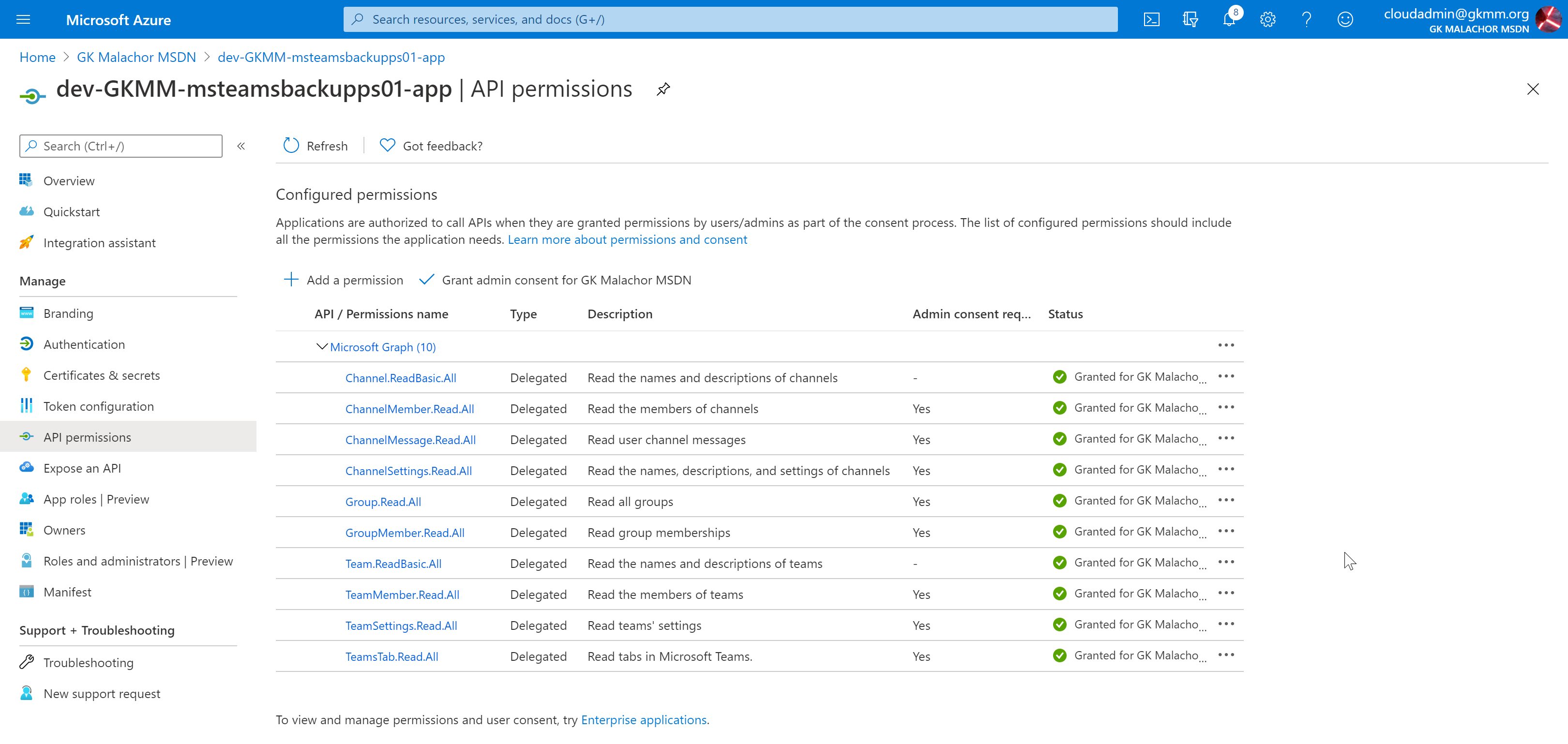

If you are using Azure AD authentication for your scripts, apps, or other scenarios at some point you will end up creating your own application in your directory. Normally you open the Azure portal and navigate to the “App registrations” part of AAD. This is fine during development, but if you want to share the solution or a customer wants to run the software in their own tenant, things get complicated and error prone. For my Microsoft Teams backup solution this is very real because you need to hit all required permissions and configure the public client part otherwise the solution will not run.

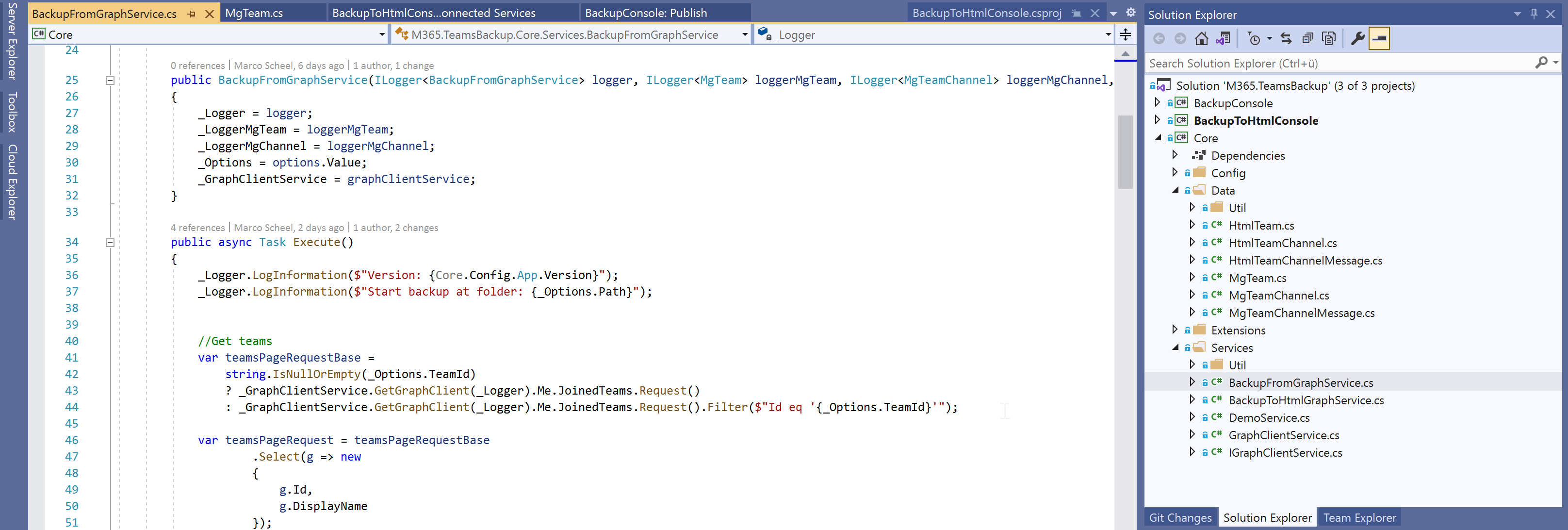

This post provides you will all the needed information to create your own script. I’m using my M365 Teams Backup solution as a reference. The key components are:

- Install the Azure CLI or the Azure AD Preview PowerShell module

- The scripts to setup the app

- create-aadapp-cli.ps1 via Azure CLI

- or create-aadapp.ps1 via PowerShell